Beiträge

Das Beschaffen von Wissen ist in unserer Zeit relativ einfach – mit einem einzigen Stichwort erhalten Sie tausende von Angeboten, Lösungen oder Ideen.

Was aber ist mit internem und bereits aufbereitetem oder spezifischem und selbst erarbeitetem Wissen? Einige Beispiele:

- Merkblätter (CI, Formatierungen, Abläufe…)

- Weisungen für Mitarbeiter (Urlaub, Krankheit…)

- Dokumentationen (IT, Server, Software…)

- Problemlösung (Was tun wenn…)

- Checklisten (Austritt Mitarbeiter, Jahresabschluss…)

In der Praxis ist meist nur ein Teil dieses Wissens überhaupt schriftlich notiert. Vieles „ist einfach so“ und wird von Person zu Person übermittelt.

Fällt jemand aus oder ist verhindert kommt es zu einem Wissensvakuum – das Wissen muss dann wieder mühsam erarbeitet oder extern besorgt werden. Hinzu kommen Doppelspurigkeiten und fehlende oder zu komplizierte Struktur.

Es gibt also gute Gründe, das interne Wissen strukturiert zu erfassen. Mit welchen Hilfsmitteln dieser Vorgang fast von alleine geht – in diesem Artikel.

Post-it?

Im Grunde genommen ist die Wissensorganisation nicht neues. Tagtäglich versuchen wir unser Wissen zu organisieren – z.B. mit den kleinen gelben Zettelchen am Bildschirm oder dem „Fresszettel“ auf dem wir dem neuen Mitarbeiter aufzeigen, wie denn genau er neue Kunden zu begrüssen hat.

Im Grunde genommen ist die Wissensorganisation nicht neues. Tagtäglich versuchen wir unser Wissen zu organisieren – z.B. mit den kleinen gelben Zettelchen am Bildschirm oder dem „Fresszettel“ auf dem wir dem neuen Mitarbeiter aufzeigen, wie denn genau er neue Kunden zu begrüssen hat.

Die damit auftretetenden Probleme dürften aber bekannt sein – irgendwann ist der Bildschirm zu klein für die Zettelchen. Oder der „Fresszettel“ hat ausgedient – der Mitarbeiter weiss ja jetzt, wie die Begrüssung funktioniert (Was ist aber mit dem nächsten Mitarbeiter?).

Kurz – die Wissensorgansation ist zwar in ihren Grundzügen vorhanden aber weder strukturiert noch besonders nachhaltig.

Die Lösung

Um internes Wissen strukturiert zu erfassen braucht man eine flexible, erweiterbare Lösung, die dennoch leicht und verständlich zu bedienen ist. Natürlich kann man mit Standardprodukten wie etwa Microsoft Word arbeiten um Wissen in Form von z.B. Merkblättern zu erfassen. Das Hauptproblem einer organisierten Struktur wird so aber nicht gelöst.

Viel Besser eignet sich zur Wissensorganisation ein sogenanntes Wiki – bestes Beispiel dafür ist etwa Wikipedia. Ein Wiki bedeutet nicht gleichzeitig, dass es auch öffentlich zugänglich sein muss (im Gegenteil!). Es kann aber durchaus von Vorteil sein, wenn Berechtigte von extern auf das interne Wissen zugreifen können.

Apropos – Ein Grossteil der Wikilösungen (z.B MediaWiki, DokuWiki, Twiki) sind OpenSource und damit mehr oder weniger kostenlos. Es lohnt sich dennoch zu vergleichen um die „richtige Lösung“ zu finden.

Organische Struktur

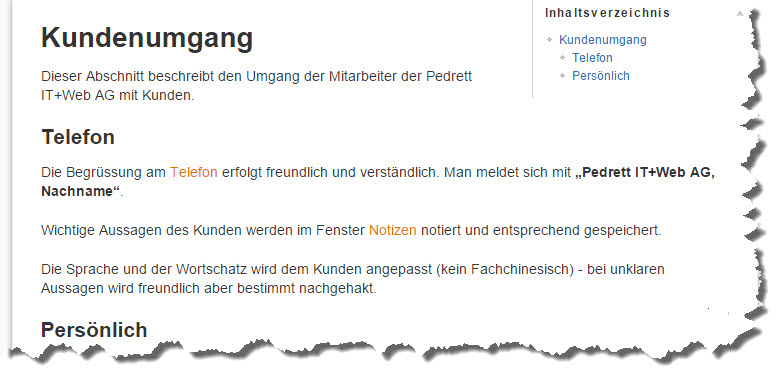

Mit dem „richtigen Wiki“ spielt es dann grundsätzlich keine Rolle wo man beginnt. Die Struktur entwickelt sich automatisch beim Schreiben. Ein Beispiel:

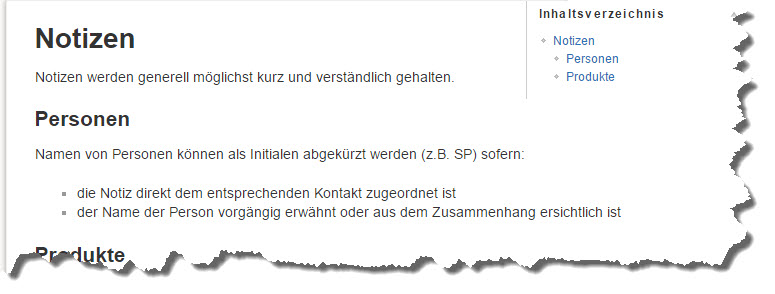

Im obigen Beispiel wurde nachträglich festgestellt, dass die Bereiche „Telefon“ und „Notizen“ noch mehr Ausführungen bedürfen. Ist also etwa der Punkt „Notizen“ unklar, klickt man einfach auf den Link und gelangt zur separat erstellten Seite über Notizen, die zusätzliche Erläuterungen enthält:

An diesem einfachen Beispiel erkennt man relativ gut die Arbeitsweise in einem Wiki.

Anstelle von seitenlangem Text, den sowieso nur die wenigsten vollständig durchlesen, arbeitet man mit kleinen, miteinander verknüpften Themenbereichen. Es gibt keine Doppelspurigkeiten mehr und Anpassungen am Inhalt können schnell und effizient erfolgen.

Delegation und Nachvollziehbarkeit

Die Erfassung von Wissen kann selbstverständlich auch delegiert werden – z.B. an den für einen Bereich zuständigen Mitarbeiter. Entsprechende Benutzerberechtigungen lassen sich in fast jedem Wiki relativ einfach vergeben.

In so einem Fall, das heisst wenn mehrere Personen Wissen erfassen und bearbeiten können, muss aber immer nachvollzogen werden können wer, was, wann geändert hat (Änderungshistorie).

Diese Nachvollziehbarkeit fehlt bei anderen Arten der Wissensorgansation meist fast völlig (z.B. bei manuellen Merkblättern) – bei einem Wiki ist sie hingegen Standard.

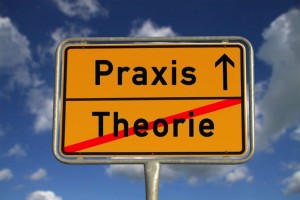

Theorie vs. Praxis

Diese Art firmeninternes Wissen festzuhalten und zu strukturieren ist langfristig und kann nicht innerhalb von 5-Minuten erledigt werden.

Diese Art firmeninternes Wissen festzuhalten und zu strukturieren ist langfristig und kann nicht innerhalb von 5-Minuten erledigt werden.

Sie unterscheidet sich von anderen, „theorielastigeren“ Möglichkeiten (z.B. Businessplan) indem nicht versucht wird, eine Theorie in die Praxis umzusetzen sondern umgekehrt die (funktionierende) Praxis als Theorie abgebildet wird.

Genau wie im Alltag ein Ablauf immer noch verbessert werden kann, ist auch ein Wiki niemals vollständig abgeschlossen. Ein Eintrag kann ergänzt, optimiert, überarbeitet oder vollständig verworfen werden.

Gerade diese Flexibilität und starke Praxisbezogenheit kombiniert mit einer unkomplizierten Bedienung sind Gründe, wieso vor allem kleine und mittlere Unternehmen von einem Wiki profitieren können.

Konkreter Nutzen

Das Bedürfnis nach Wissensorganisation besteht in jedem Unternehmen unabhängig von der Grösse oder dem Fachbereich. Selbstverständlich macht dieser Schritt aber nur Sinn, wenn auch ein konkreter Nutzen vorhanden bzw. sichtbar ist.

Gerade im Bereich Mitarbeiter, Technik, Interne Prozesse oder Aussendienst gibt es aber unzählige Möglichkeiten wo ein Wiki sinnvoll eingesetzt werden kann:

| Bereich | Thema | Beispiel |

|---|---|---|

| Mitarbeiter | Personalwesen | Informationen zur Regelung bei Krankheit, Urlaub, Vertretung… |

| Mitarbeiter | Pflichten | Zuständigkeiten, Vertretungen, Pflichten, Rechte… |

| Technik | Dokumentationen | Dokumentationen zu Netzwerk, Server, Backup, Software… |

| Technik | Anleitungen | Anleitungen zu Software, Drucker, Scanner… |

| Technik | Notfall | Verhalten bei Serverausfall, Stromausfall, Datendiebstahl… |

| Interne Prozesse | Mitarbeitereintritt | Benötigte Daten, Anpassungen System (z.B. neuer Benutzer), Checklisten… |

| Interne Prozesse | Rechnungsstellung | Hinweise, Besonderheiten… |

| Interne Prozesse | Jahresabschluss | Einzureichende Formulare, Fristen, Hinweise… |

Der Aufwand die Informationen zu einem solchen Ablauf einmal zentral und strukturiert zu notieren ist vertretbar – insbesondere wenn man die Wissenserfassung parallel zum Vorgang selbst durchführt.

Sobald das Wissen dazu aber einmal organisiert ist wird eine Wiederholung wesentlich einfacher – zudem kann dann auch nicht nur die Wissenserfassung sondern auch die Wissensnutzung an eine Stellvertretung delegiert werden.

Mehrwert für alle

Wissen zu organisieren ist keine schnelle Sache – es braucht etwas Zeit, Ausdauer und eine verständliche Struktur.

Mit dem passenden Wiki kann aber vieles vereinfacht bzw. vorstrukturiert werden.

Langfristig ergibt sich daraus ein Mehrwert für alle Parteien; Mitarbeiter bekommen eine zusätzliche Informationsquelle für Abläufe, die Geschäftsführung kann klarer und effizienter kommunizieren – Kunden werden schneller und effizienter bedient, da jeder Mitarbeiter das entsprechende Wissen abrufen kann.

Den grössten Mehrwert aber erhält das Unternehmen für sich; Abhängigkeiten von Externen Dienstleistern und Mitarbeitern werden verringert, da das Wissen intern gebunden ist. Doppelspurigkeiten reduzieren sich auf ein Minimum, da Szenarien intern festgelegt und im Wiki definiert sind.

Und abschliessend; die Möglichkeit aus Fehlern zu lernen, da Ursache und Lösung einfach erfasst und allen Betreffenden zur Verfügung gestellt werden können.

Wann realisieren Sie Ihr Wiki?

Täglich gibt es Momente, wo man schnell einige Erkundigungen oder Informationen einholen möchte. Sei es über ein Unternehmen, ein Produkt oder eine Person – am einfachsten funktioniert das heute Online.

Nur selten findet man die wirklich interessanten Informationen aber gleich auf der ersten Seite. Man muss den digitalen Spuren folgen und immer dichter in den Datendschungel abtauchen um sich ein vollständiges Bild zu machen.

Mit welchen Werkzeugen Sie in diesem Dschungel nicht verloren gehen und womit Sie relativ schnell zum Ziel kommen – in diesem Artikel.

Googlen – aber richtig!

Jeder hat schon einmal „gegooglet“ und weiss daher wie einfach diese Art der Informationsbeschaffung ist.

Jeder hat schon einmal „gegooglet“ und weiss daher wie einfach diese Art der Informationsbeschaffung ist.

Google kann aber z.B. auch bereits gelöschte Webinhalte anzeigen oder nur nach bestimmten Wortkombinationen suchen. Erst durch die richtigen Suchparameter wird Google zu einem mächtigen Werkzeug für die Informationsbeschaffung oder Spurensuche.

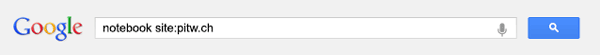

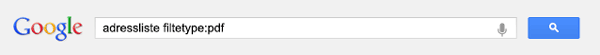

Die nützlichsten Suchparameter

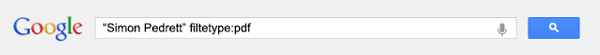

Explizite / Exakte Suche

Google sucht explizit nur nach dem Text, der zwischen Anführungs-/Schlusszeichen (” “) steht.

Beispiele:

„Pedrett IT+Web AG“ (lange Firmennamen)

„Simon Pedrett“ (Vor-, Nachname)

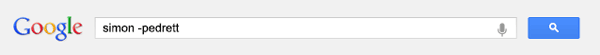

Ausschliessende Suche

Google sucht nur nach Ergebnissen, in denen das durch ein vorgestelltes Minus (-) markierte Wort nicht vorkommt.

Macht Sinn wenn für einen Suchbegriff immer wieder dieselben Ergebnisse auftauchen.

Beispiele:

„Simon Pedrett -linkedin -xing“ (schliesst LinkedIn/Xing von Ergebnissen aus)

„Server -kaufen -shop -preis“ (schliesst Onlineshops aus)

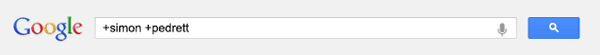

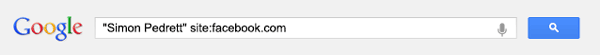

Kombinationen

Kombiniert man Suchparameter ergeben sich interessante Möglichkeiten zur Informationsbeschaffung:

Person in Sozialen Medien finden

Möchte man beispielsweise überprüfen, ob eine Person bei Facebook vertreten ist bzw. erwähnt wird, kann man dies mit folgender Kombination erledigen:

„Vorname Nachname“ site:facebook.com

Alternativ funktioniert das auch mit Xing, Twitter oder LinkedIn

„Vorname Nachname“ site:xing.com

„Vorname Nachname“ site:twitter.com

„Vorname Nachname“ site:linkedin.com

Gelöschte Webinhalte sichtbar machen

Die interessantesten Informationen sind immer diejenigen, die gelöscht oder entfernt wurden. Wer immer noch glaubt, dass man Webinhalte „einfach löschen“ kann – so macht man sie wieder sichtbar:

Internet Archive WayBackMachine

Der Name hält was er verspricht – archive.org ist nichts anderes als ein Archiv eines Grossteils des Internets. Dabei wird von Webseiten jeweils ein Schnappschuss erstellt und abgelegt. Zurzeit enthält die WayBackMachine über 423 Milliarden Webseiten!

Der Name hält was er verspricht – archive.org ist nichts anderes als ein Archiv eines Grossteils des Internets. Dabei wird von Webseiten jeweils ein Schnappschuss erstellt und abgelegt. Zurzeit enthält die WayBackMachine über 423 Milliarden Webseiten!

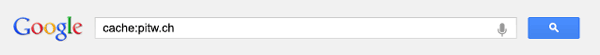

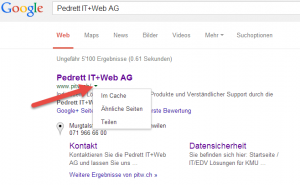

Google Cache

Der Zwischenspeicher von Google wurde bereit im vorhergehenen Abschnitt „Suchparameter“ kurz erwähnt. Es gibt neben der Parameterversion aber noch eine einfachere Möglichkeit den Cache aufzurufen.

Bei praktisch jedem Suchergebnis haben Sie die Möglichkeit mittels des „kleinen grünen Pfeils“ direkt auf den Zwischenspeicher zuzugreifen und somit eine frühere Version der Webseite anzuzeigen.

Der Google Cache wird aber immer relativ schnell aktualisiert, d.h. die Version wird maximal einige Tage alt sein. Für ältere Schnappschüsse sollten Sie die WayBackMachine benutzen.

Der grösste Vorteile dieser Varianten liegt aber darin, dass damit teilweise gesperrte Einträge sichtbar gemacht werden können (z.B. scheinbar als privat gesetzte Statusmeldungen in Facebook). Versuchen Sie es!

Wiederum sind beide Varianten nur Werkzeuge – die Nutzung hingegen eine Frage der Fantasie.

Einige mögliche Anwendungsbeispiele:

- ehemalige Mitarbeiter eines Unternehmens finden

- Vorgänger der Geschäftsleitung ermitteln

- Vorgängige Dienstleitungen / Produkte ermitteln

Spurensuche mit Bildern

Ein Bild sagt mehr als tausend Worte- – heisst es zumindest. Gerade im Alltag trifft man immer wieder auf Bilder, über die man gerne mehr wüsste (z.B. Profilfotos, Logos, Gebäude…)

Um den Ursprung dieser Bilder zu finden oder festzustellen, wo überall sonst sie noch verwendet werden, kann man auf zweierlei Dienste zurückgreifen.

TinEye

Mit TinEye lassen sich gleiche Bilder im Netz finden. Dazu muss einfach das betreffende Bild auf TinEye hochgeladen werden – anschliessend erhält man Information woher dieses Bild stammt und wo es überall verwendet wird.

Mit TinEye lassen sich gleiche Bilder im Netz finden. Dazu muss einfach das betreffende Bild auf TinEye hochgeladen werden – anschliessend erhält man Information woher dieses Bild stammt und wo es überall verwendet wird.

Google Image Search

Auch bei Google kann man seit einiger Zeit gleiche oder ähnliche Bilder finden – dazu einfach unter Google Image Search auf das „Kamerasymbol“ klicken. Anders als bei TinEye zeigt Google auch ähnliche Ergebnisse an.

Auch bei Google kann man seit einiger Zeit gleiche oder ähnliche Bilder finden – dazu einfach unter Google Image Search auf das „Kamerasymbol“ klicken. Anders als bei TinEye zeigt Google auch ähnliche Ergebnisse an.

Einige mögliche Anwendungsbeispiele:

- Namen herausfinden anhand eines Fotos

- Firma finden aufgrund eines Logos

- Gebäude identifizieren

- Verbreitung des eigenen Logos feststellen

Praxis macht den Unterschied

Wie immer ist eine erfolgreiche digitale Spurensuche eine Frage der Praxis und Erfahrung. Mit der Zeit wird man nicht nur schneller sondern bekommt auch ein „Gespür“ welches Werkzeug für welche Information geeignet ist – und mit welchen Kombinationen man noch bessere Ergebnisse erzielt.

Wer langfristig über eine Spur „up-to-date“ bleiben möchten – im Artikel „1-2-3 Überwachung für KMU’s“ erfahren Sie, wie man solche Suchen automatisiert.

Dass Wireless Netzwerke gefährdet sind ist bekannt. Leider weniger bekannt ist, dass es nicht nur darauf ankommt ob das Netzwerk verschlüsselt ist, sondern auch welche Verschlüsselung genutzt wird. Mit einer falschen oder mangelhaften Konfiguration können so auch aus vermeintlich sicheren Accesspoints instabile Riskofaktoren werden. Doch halt; Was bedeutet das in Zahlen und wie „sicher“ sind Sie? Wir haben es in Münchwilen im Kanton Thurgau getestet – mit beunruhigenden Ergebnissen.

Interaktive Karte

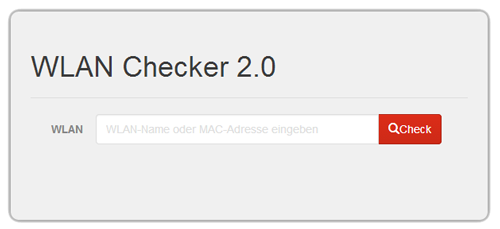

Sind Sie sicher?

Überprüfen Sie Ihre WLAN-Sicherheit indem Sie entweder den Namen Ihres Netzwerkes oder die MAC – Adresse Ihres Routers in unserem WLAN-Checker eingeben! Weiter zum WLAN-Checker 2.0

Erläuterungen

Von 1056 erkannten Netzwerken sind weniger als ein Drittel aktuell und sicher konfiguriert (27,5%).

Über 600 Wireless-Netzwerke verfügen zwar über eine aktuelle Verschlüsselung, haben aber unnötige oder falsche Optionen aktiviert die ein Eindringen ermöglichen (65%).

Schlussendlich bleiben noch 70 WLAN’s die entweder über gar keine oder aber über eine veraltete und leicht zu umgehende Verschlüsselung verfügen (7,5%).

Als „Unsicher“ und „Offen“ markierte Netzwerke können ohne Probleme in wenigen Minuten infiltriert, umgeleitet, abgehört oder verändert werden.

Als „Risiko“ eingestufte Netzwerke verfügen zwar über eine ausreichende Verschlüsselung, haben allerdings Zusatzfunktionen aktiviert, die das entschlüsseln oder knacken des Passwortes für den Angreifer unnötig machen („Hintertür“ > Verschlüsselung ≈ nutzlos). Wenn gleich dazu eine ausreichende Signalstärke und etwas mehr Zeit erforderlich ist, sind die Erfolgsaussichten eines solchen Angriffs sehr hoch und können vollständig verdeckt durchgeführt werden. Eine Rückverfolgung ist in allen Fällen praktisch unmöglich.

Die als „Sicher“ bezeichneten WLAN’s sind relativ sicher, abhängig vom gewählten Passwort. Sofern dieses über Sonderzeichen und Ziffern sowie über eine ausreichende Länge verfügt ist alles in Ordnung. Sollte das aber nicht der Fall sein oder beispielsweise der Name der Strasse oder die Adresse als Passwort verwendet werden, besteht auch hier Handlungsbedarf.

Was bedeutet das konkret?

Sofern das Ergebnis des obigen WLAN-Checks „Sicher“ lautet und die entsprechenden Hinweise beachtet wurden besteht kein Handlungsbedarf. In jedem anderen Fall ist Ihr Wireless-Netzwerk gefährdet.

Damit wir uns richtig verstehen – „gefährdet“ bedeutet nicht, dass der Nachbar Ihre Interverbindung kostenlos mitnutzen kann.

Wenn ein Netzwerk erst einmal infiltriert wurde ist wesentlich mehr möglich; angefangen von der Nutzung Ihres Internetzugangs für illegale Zwecke (Haftung liegt beim Betreiber des WLAN’s) bis hin zum kompletten Abhören des Netzwerkverkehrs (Passwörter, E-Mails, Browserverlauf…) oder der Manipulation Ihrer Daten. Selbst das Verbreiten von Schadsoftware im betroffenen Netz ist für den Angreifer nur noch mit einem kleinen Aufwand verbunden.

Ergänzende Bemerkungen

- Sämtliche Namen der betroffenen Netzwerke wurden aus verständlichen Gründen „geschwärzt“ (***).

- Ein Grossteil der Accesspoints ohne Verschlüsselung (blau) sind Extender, die bestehende Signale verstärken (wenig bis kein Risiko).

- Bei den als sicher markierten AP (grün) wurde lediglich die Verschlüsselung nicht aber die Passwortstärke überprüft (Strassennamen als Passwörter sind nicht geeignet ;))

- Risikonetzwerke (gelb) können unabhängig vom Passwort angegriffen werden (Schwachstellen hängen nicht vom Passwort ab!)

- Das „Verstecken“ eines WLAN Namens (SSID) bringt keinen zusätzlichen Schutz und nützt wenig.

- Update 28.5.14; Zur Vervollständigung wurden neue 89 neue Netzwerke der Datenbank hinzugefügt.

- Update 4.7.14; WLAN-Checker wurde vollständig überarbeitet (Version 2) und zeigt neu auch die Standorte der Netzwerke an.

Jedes KMU verfügt heute über eine Reihe von Passwörtern, Accounts oder anderweitigen Sicherheitsmerkmalen. Dabei treten häufig folgende zwei Probleme auf:

- Die Passwörter sind nicht zentral erfasst

- Sie verfügen gar nicht über alle Passwörter

Es lohnt sich immer, Passwörter strukturiert und sicher abzulegen, insbesondere aber sich alle Passwörter zu beschaffen. Wie das geht bzw. was es dabei zu beachten gilt erfahren Sie in diesem Artikel.

Passwortverwaltung leicht(er) gemacht

In vielen Fällen werden Passwörter im Klartext in ein Dokument kopiert (Excel,Word) und dieses dann vielleicht noch mit einem Leseschutz versehen. Andere senden Passwörter als E-Mail an sich selbst oder notieren das Passwort auf einem „Spickzettel“.

Kurz; Jeder löst das Problem anders, wenn das Passwort benötigt wird, ist Chaos vorprogrammiert.

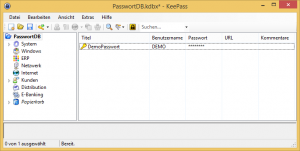

Mit einer strukturieren Passwortverwaltung lässt sich dem Chaos aber vorbeugen, so dass sämtliche Passwörter sicher und zentral an einem Ort verwahrt sind. Auch hier gibt es wiederum eine Reihe von Lösungen – die wohl effizienteste Lösung ist aber sogar kostenlos; das Tool KeePass.

Mit KeePass können sämtliche Passwörter in einer zentralen Passwortdatei gespeichert werden – und dabei erst noch logisch und strukturiert geordnet werden. Selbstverständlich lassen sich auch sichere Passwörter generieren und gleich abspeichern. Auch die Installation in einem Netzwerk ist möglich.

Mit KeePass können sämtliche Passwörter in einer zentralen Passwortdatei gespeichert werden – und dabei erst noch logisch und strukturiert geordnet werden. Selbstverständlich lassen sich auch sichere Passwörter generieren und gleich abspeichern. Auch die Installation in einem Netzwerk ist möglich.

Welche Passwörter benötigt ein KMU?

Passwörter bedeuten immer sowohl Verantwortung (sichere Aufbewahrung, Know-How) wie auch Macht (kein Passwort – kein Zugriff).

Dementsprechend stellt sich die Frage, ob man überhaupt über alle Passwörter verfügen muss…

Am Besten beantwortet man das mit einem Beispiel.

Nehmen wir an, die Motorhaube Ihres Autos ist mit einem schweren Vorhängeschloss gesichert. Den Schlüssel haben nicht Sie, sondern Ihre Werkstatt. Zusätzlich ist ein weiteres Schloss am Kühlwasserbehälter, dessen Kombination aber nur dem Verkäufer Ihres Fahrzeuges bekannt ist.

Würden Sie das akzeptieren?

Wohl eher nicht. Die Risiken und die Abhängigkeiten sind viel zu gross.

Nur weil Sie die Motorhaube selbständig öffnen können, bedeutet das ja nicht, dass Sie gleich den Motor ausbauen. Sie haben aber die Gewissheit, jederzeit auf Ihr Eigentum vollständig zugreifen zu können.

Genau so verhält es sich mit Passwörtern.

Sie sollten über sämtliche Passwörter verfügen, damit Sie möglichst unabhängig, frei und unbeeinflusst Entscheidungen treffen können.

Über diese Passwörter sollten Sie verfügen

Wir haben es tagtäglich mit einer Unmenge von Passwörtern zu tun – dementsprechend aufwändig kann die Suche nach ihnen sein. In folgender Tabelle finden Sie deshalb die wichtigsten Passwörter, die zusammenzutragen sich lohnt.

| Passwort | Betrifft | Details |

|---|---|---|

| Domänenadministrator | Netzwerk / Domäne | "höchstes" Mitglied der Domäne, verfügt über sämtliche Berechtigungen (Passwörter zurücksetzen, Benutzer erstellen...) |

| Benutzerpasswörter | Netzwerk / Domäne / Computer | Standardberechtigungen, evtl. lokaler Administrator |

| Router | Internet / Intranet | Verbindet verschiedene Netzwerke (z.B. Internet mit Intranet) |

| WLAN | Netzwerk | Zugangsdaten für WLAN (bei Radius zusätzlich Shared Secret) |

| E-Banking | Internet | Zugangsdaten für E-Banking |

| Provider | Internet | Zugangsdaten des Providers (z.B. Swisscom) |

| Drucker | Netzwerk | Viele Drucker verfügen über eine Weboberfläche zur Feinkonfiguration - dafür braucht man aber ein Passwort. |

| Telefonanlage | Netzwerk | Zugangsdaten für Konfiguration der Telefonanlage |

| Webhoster | Webseite / E-Mail | Je nach Konfiguration lassen sich damit auch E-Mailpasswörter zurückksetzen |

| E-Mailpasswörter | Passwörter der einzelnen Benutzer bzw. Adressen | |

| Webseite | Webseite | Bei CMS zusätzlich Passwort für die Datenbank, sonst generell FTP Zugangsdaten |

| Spezialsoftware | Software | z.B. ERP, DMS; eigentlich jede Software die eine Benutzerverwaltung enthält |

| Zusatzservices | Internet | Zusätzliche Passwörter für externe Services z.B. Google, Microsoft |