Die Schweiz ist ein KMU – Land. Mehr als 99% aller Unternehmen sind Kleine und mittlere Unternehmen. Aber wie sicher sind diese?

Ausgangslage

Mit der Plattform SwissLeak.ch haben wir Milliarden von sogenannten Leaks (Datenlecks in Onlineservices) durchsucht und nach Schweizer Benutzern gefiltert. Diese Daten wurden anschliessend sortiert, kategorisiert und mit Metadaten angereichert.

Entstanden ist eine Sammlung von über 2.7 Millionen Schweizer Accounts wovon etwa 58% aller Passwörter entschlüsselt bzw. im Klartext einsehbar sind.

Da neben Passwörtern auch weitere Angaben wie IP-Adressen, Geschlecht, Vorlieben etc. enthalten sind, handelt es sich dabei wahrscheinlich um die präziseste und grösste Sammlung von „gehackten Schweizer Accounts“.

Ideal also um die Sicherheit von Schweizer KMUs auf den Prüfstand zu stellen.

Geleakte KMUs finden

Bevor sich aber eine Aussage über die Sicherheit von KMUs treffen lässt, müssen diese zuerst identifiziert werden. Ausschlüsse über IP-Adressen sind nur bedingt möglich, wesentlich effizienter ist die Suche nach Domainnamen (das nach dem @…)

Diese Domains wurden wie folgt gefilter:

- Ausschluss der häufigsten E-Mailprovider der Schweiz (@bluewin.ch, @gmx.ch…)

- Ausschluss von staatlichen, kantonalen und föderalen Stellen (Datenbank SwissLeak.ch)

- Datenbereinigung

Übrig bleiben KMUs, Vereine sowie privat unterhaltene Domains. Die privaten Domains machen in diesem Fall nur gerade etwa 5%, Vereine und Organisationen etwa 10% aus.

Gleichzeitig sind aber KMUs die über eine Bluewin oder GMX Adresse verfügen, nicht enthalten

Sicherheit in Zahlen

- 531’321 geleakte Accounts von Schweizer KMUs

- 187’244 einzigartige KMU-Domains

- Durchschnittlich 2.8 geleakte Accounts pro KMU – Domain

- Jedes dritte KMU ist damit betroffen

- Höchstwert von 116 Accounts pro Domain

Anders ausgedrückt – über eine halbe Million Passwörter von Accounts von Schweizer KMU’s schwirren durchs Netz.

Zu mindestens 187’244 KMUs finden sich geleakte Accounts – jedes dritte KMU ist also von einem Datenleak betroffen!

Effektiv werden es sicherlich wesentlich(!) mehr sein, da gerade bei kleineren KMUs die Emailadressen von Bluewin oder GMX sehr beliebt sind (davon sind etwa 1.2 Millionen in der Datenbank von SwissLeak.ch …).

Passwörter von Schweizer KMUs

Entschlüsselbarkeit

Von der halben Million, Schweizer KMUs zuzuordnenden Accounts sind etwa die Hälfte der Passwörter entschlüsselt (250’689 Accounts). Diese „Entschlüsselbarkeit“ kann zur Beurteilung der Sicherheit genutzt werden. Zum Vergleich die Entschlüsselbarkeit folgender Kategorien:

Schweizer KMUs: 47 %

Schweizer Behörden und Organisationen von öffentlichem Interesse: 37 %

Alle Schweizer Nutzer: 58 %

Die Passwörter von Schweizer KMUs lassen sich also leichter entschlüsseln als diejenigen von Schweizer Behörden, aber weniger gut als diejenigen von Privatpersonen.

Häufigste Passwörter

Folgende Grafik zeigt die häufigsten Passwörter aller Schweizer Benutzer (vgl. auch Alles über Schweizer Passwörter).

Die häufigsten Passwörter von Schweizer Benutzern

Die häufigsten Passwörter der Schweizer KMUs sind mit obiger Darstellung praktisch identisch – minime Änderungen in der Reihenfolgen sind in diesem Zusammehang irrelevant.

123456 ist Top

Das Top-Password unter allen KMUs ist 123456 – etwa 0.6 % aller Accounts verwenden dieses.

Zum Vergleich mit anderen Organisationen:

| Branche | Häufigstes Passwort | Häufigkeit (relativ zur Organisation) |

|---|---|---|

| Schweizer KMU | 123456 | 0.62 % |

| Schweizer Bundesbehörden | 123456 | 0.9 % |

| Schweizer Gemeinden | 123456 | 0.5 % |

| Schweizer Spitäler und Kliniken | 123456 | 0.18 % |

| Kantonale Behörden | 123456 | 0.68 % |

| Schweizer Schulen und Universitäten | 123456 | 1.1 % |

| Unternehmen von öffentlichem Interesse | 123456 | 0.43 % |

Geografische Verteilung

Die Datenbank von SwissLeak enthält neben (entschlüsselten) Passwörtern und Emails auch IP-Adressen der geleakten Accounts. Über diese ist eine ungefähre Zuweisung zum Standort möglich.

Kantonale Verteilung

Aufgeschlüsselt und hochgerechnet auf alle betroffenen KMUs ergibts sich folgende Tabelle der kantonalen Verteilung von geleakten KMU – Accounts:

| Kanton | Prozentual | Effektiv |

|---|---|---|

| ZH | 23.93 | 126910 |

| BE | 12.08 | 64076 |

| VD | 10.22 | 54225 |

| AG | 8.27 | 43860 |

| GE | 5.90 | 31310 |

| SG | 4.58 | 24286 |

| LU | 4.09 | 21716 |

| TI | 3.45 | 18289 |

| BS | 3.22 | 17090 |

| BL | 3.17 | 16833 |

| SO | 2.79 | 14820 |

| FR | 2.78 | 14734 |

| TG | 2.56 | 13578 |

| ZG | 2.26 | 11993 |

| SZ | 1.78 | 9423 |

| NE | 1.74 | 9209 |

| VS | 1.61 | 8523 |

| GR | 1.58 | 8395 |

| SH | 1.34 | 7110 |

| NW | 0.66 | 3512 |

| AR | 0.61 | 3255 |

| JU | 0.42 | 2227 |

| UR | 0.26 | 1371 |

| GL | 0.24 | 1285 |

| AI | 0.23 | 1242 |

| OW | 0.21 | 1114 |

Der Kanton Zürich dominiert ganz klar – fast ein Viertel aller geleakten KMU – Accounts kann in den Kanton Zürich zurückverfolgt werden(!).

Eine mögliche Erklärung dafür ist etwa, dass viele Datencenter bzw. Cloudprovider über welche sich KMUs ins Internet begeben, Ihren Standort in Zürich haben.

Verteilung nach Ortschaften

| Ort | Prozentual |

|---|---|

| Zürich | 9.87 |

| Bern | 3.46 |

| Genf | 3.31 |

| Basel | 2.96 |

| Lausanne | 2.42 |

| Winterthur | 2.35 |

| Luzern | 1.36 |

| St. Gallen | 1.07 |

| Schaffhausen | 1.02 |

| Pratteln | 0.67 |

| Cham ZG | 0.65 |

| Zug | 0.61 |

| Neuenburg | 0.59 |

| Freiburg | 0.58 |

| Biel | 0.57 |

Wenig Branchenunterschiede

Interessanterweise sind KMUs über alle Branchen hinweg ähnlich betroffen.

Ein definitiver Trend zeichnet sich nicht ab – so findet man unter den Top50 Betroffenen etwa Unternehmen aus der Bau – , Kommunikations- und Werbebranche aber auch Sicherheitsunternehmen oder Gastrobetriebe.

Ähnlich sieht es aus, wenn man nur KMU – Accounts aus „sensitiven Quellen“ vergleicht; zwar haben fast 6000 Schweizer Benutzer für die Anmeldung an den entsprechenden Portalen Ihre Geschäftsadresse verwendet (…) – eine dominierende oder besonders leichtsinnige Branche lässt sich aber nicht feststellen.

Zeitlicher Verlauf

Im Jahr 2016 sind mehrere, grosse Datenleaks publik geworden. Ein Grossteil der obigen Daten stammt aus den Jahren 2010 – 2016, hingegen enthält SwissLeak.ch selbständlich auch bereits Daten aus dem Jahr 2017.

Es ist dabei keine grosse Umstellung oder Sensibilierung festzustellen (gleiche oder ähnliche Passwortkomplexität und Verbreitung).

Oftmals passen auch Passwörter von alten Leaks zu Accounts aus aktuelleren Leaks – die Enschlüsselung solcher wird also tendenziell eher einfacher.

Da die Zukunft sich immer stärker „in die Cloud“ verschiebt und die Verbreitung von Accounts damit generell zunehmen wird, ist bei gleichem Verhalten wie bisher ein Anstieg der betroffenen Benutzer und KMUs zu erwarten.

Thinking outside the box

Um obige Probleme in den Griff zu bekommen, genügt es nicht, nur das eigene Unternehmen zu überwachen. Der Schwachpunkt an Leaks ist das persönliche Benutzerpasswort.

Dieses wird mit hoher Wahrscheinlichkeit nicht nur im Unternehmen eingesetzt, sondern auch für andere Accounts und Onlineservices genutzt werden. Wird im Unternehmen ein Passwort vorgegeben, besteht hingegen die Möglichkeit, dass der Benutzer dasselbe Passwort auch für externe Services nutzt (Passwort nur einmal merken…)

Grundsätzlich müsste man also den Benutzer inklusive aller Privaten Accounts, Accounts von früheren Arbeitgebern, Vereinen, Organisationen etc. „überwachen“ um überhaupt zu erfahren ob ein Nutzer ein Sicherheitsrisiko darstellt oder nicht.

Selbstverständlich ist das unrealistisch – es würde immer die Gefahr bestehen, dass man einen Account übersehen hat, ganz abgesehen davon, dass einem die wenigsten Benutzer alle Accounts mitteilen würden.

Eine mögliche Lösung; für jeden Service ein anderes, komplexes Passwort verwenden – welche man in einem zuverlässigen Passwortmanager sammelt und verwaltet.

Sicherheit?

Wie sicher Schweizer KMUs in Netz unterwegs sind, kann man selbst beurteilen.

Selbst bei Annahme, dass über 50 % aller Passwörter ungültig oder veraltet sind, wären immer noch über 200’000 KMU – Accounts betroffen. Und praktisch täglich kommen neue „gültige“ Accounts dazu.

Dass bis jetzt „noch nichts“ passiert ist, liegt zum einen daran, dass die Anzahl Schweizer Accounts in den globalen Datenleaks nur einen verhältnismässig kleinen Teil ausmachen, zum anderen wird ein Benutzer einen Angriff in den wenigsten Fällen bemerken.

Bereits heute könnte man diese Daten aber für automatisierte Angriffe nutzen (z.B. versuchen Emails aus 531’000 KMU-Accounts abzurufen; Die notwendigen Daten sind alle da…)

Da Frage ist aber eigentlich nicht wie, sondern wann jemand beginnt diese geleakten Accounts „produktiv“ zu nutzen – Schweizer KMUs werden dann garantiert betroffen sein…

Wenn Sie eine Webseite anbieten oder betreuen, werden Sie täglich angegriffen. Nicht ein-, nicht zweimal sondern mindestens 20-mal .

Spammer, Bots und Personen scannen Ihre Webseite mehrmals am Tag auf bekannte und bislang unbekannte Sicherheitslücken, versuchen sich mit erratenen Passwortkombinationen einzuloggen und Ihre Webseite zu infiltrieren.

Dasselbe gilt für Webservices (z.B. E-Mail, Cloudapps) und diverse Hardware (z.B. VPN, IP-Kamera,Server…), die direkt im am Internet hängen.

Das ist keine paranoide Zukunftsvision, sondern ungeschminkte Realität.

Konkret?

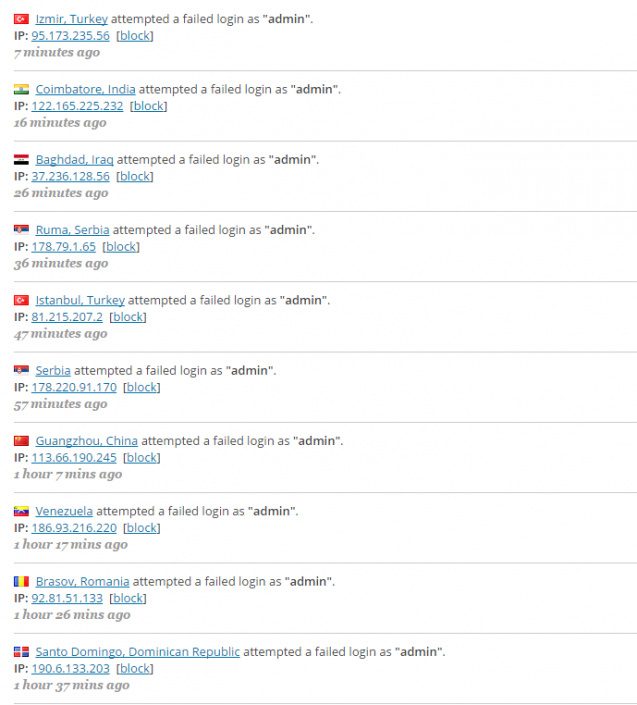

Um das Ganze zu verdeutlichen, haben wir anbei reale Daten von Angriffs- / Zugriffsversuchen auf diese Webseite vom 27. April 2015 zusammengestellt. Diese sind auf einer herkömmlichen Besucherauswertung meistens nicht sichtbar.

Wohlgemerkt – es handelt sich um fehlgeschlagene Versuche im Zeitrahmen von nur einem Tag (!)

Verdächtige Zugriffe auf diese Webseite am 27. April 2015

Personen, die versucht haben sich als “admin” anzumelden.

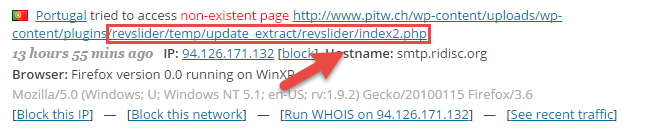

Versuche, Schwachstellen in Erweiterungen zu finden.

Hat man bei normalen Computern und IT-Systemen meisten noch eine “Gnadenfrist” vom Bekanntwerden der Sicherheitslücke bis zum korrigierenden Update, ist diese im Web durch die hohe Frequenz und starke Automatisation stark verkürzt.

Wer seine Webseite nicht regelmässig oder automatisch “up to date” hält erhöht das Risiko einer infizierten Webseite drastisch!

Konsequenzen

Eine “gehackte” oder infiltrierte Webseite kann mehr Konsequenzen nach sich ziehen, als einem auf den ersten Blick bewusst ist. Eine kurze Auflistung möglicher Folgen.

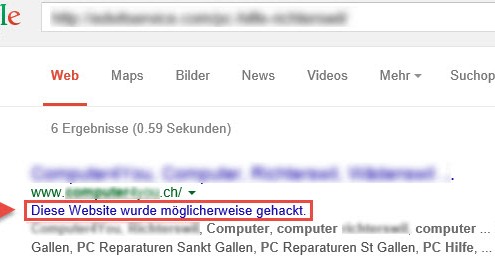

Imageschaden

Vertrauen ist im Web unschätzbar wertvoll, nicht nur aus Sicht der Besucher und Kunden sondern auch aus Sicht der Suchmaschinen.

Dieses Vertrauen ist nur geliehen und lässt sich sehr schnell verlieren, wenn Ihre Webseite etwa beginnt Schadcode zu verbreiten oder Inhalte verbreitet, die gefährlich oder verboten sind.

Spätestens wenn eine Webseite wie in untenstehendem Bild in den Suchergebnissen erscheint, wird es unangenehm.

Ist die Seite erst einmal negativ aufgefallen, wird es schwierig diesen “Ruf” wieder los zu werden und das Vertrauen zurück zu gewinnen.

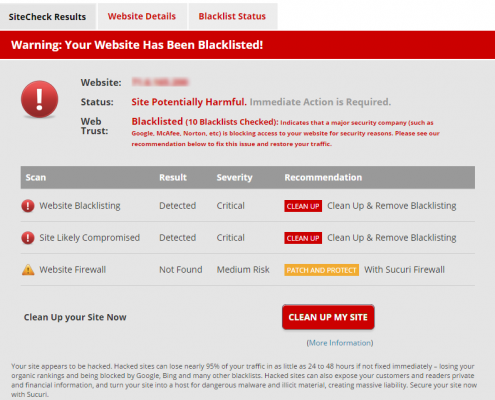

Blacklist

Nicht jede Webseite die gehackt wurde, funktioniert nicht mehr. Oftmals wird nur ein kleines Codeschnipsel eingefügt, dass dann beim Aufrufen einer Seite mitgeladen wird und unerwünschte Inhalte auf den Computer des Besuchers herunterlädt.

Auch wenn so auf den ersten Blick keine Gefahr ersichtlich ist, landet man damit ungewollt auf einer sogenannten Blacklist.

Ab diesem Punkt geht es dann recht schnell:

- Mails kommen nicht mehr an, da sie im SPAM-Filter hängen bleiben

- die Webseite wird in modernen Browsern nicht mehr geöffnet (=Sicherheitsrisiko)

- Stilllegung der Webseite durch den Hoster der Ihre Webseite vorsorglich vom Netz nimmt

Das Ganze rückgängig zu machen ist keine leichte Sache und kann nicht in 5 – Minuten erledigt werden.

Schaden und Umtriebe

Eine infizierte Webseite wieder zu säubern ist immer mit Aufwand, Zeit und damit auch Kosten verbunden. Wenn etwa auch noch Kundendaten betroffen sind (z.B. aus einem Webshop, Newsletter) kann es schnell richtig mühsam werden.

Auch wenn anschliessend wieder alles funktioniert, bleibt ein ungutes Gefühl – es könnte ja wieder passieren…

Typische Fehler und Schutz

Man kann sich eine typische Webseite als kleines Einfamilienhäuschen vorstellen; Wenn jemand einbrechen möchte, gibt es viele Möglichkeiten:

- Schlüssel stehlen (=Passwort)

- Schloss knacken (=Standardpasswörter versuchen)

- Als Servicefachmann ausgeben (=Social-Engineering)

- Fenster einschlagen (=Brute-Force)

Wenn jemand einbrechen möchte, findet er immer einen Weg. Aber hindert Sie das daran Ihre Haustüre abzuschliessen? In den Ferien die Fenster zu verriegeln? Oder vielleicht sogar eine Alarmanlage einzubauen? Wohl eher nicht.

Es gilt dasselbe wie bereits in einem vorgängigen Beitrag (Erhöhen Sie Ihre IT-Sicherheit) erläutert wurde. Der effektivste Weg das Risiko langfristig zu vermindern ist das Sicherheitsniveau der Webseite gesamthaft zu erhöhen.

Wenn Sie ein Open Source CMS (z.B. WordPress, Joomla, Contao, SimpleCMS, etc…) verwenden, aktualisieren Sie es regelmässig oder automatisch.

Risiken minimieren

Um die Risiken zu minimieren finden Sie in unserem Wiki eine detaillierte Checkliste für Ihre Webseite oder Domain.

Um “auf die Schnelle” zu überprüfen, ob Ihre Webseite aktuell und auf keiner Blacklist steht kann aber beispielsweise auch der Sucuri SiteCheck genutzt werden..

Nachtrag

Kurz nach Fertigstellung dieses Artikels erreichte uns die Nachricht, dass mehrere stark verbreitete Erweiterungen des CMS WordPress schwere Sicherheitslücken aufweisen (Details hier). Sofern die entsprechenden Plugins automatisch aktualisiert werden, ist diese Lücke wahrscheinlich schon durch ein Update behoben worden. Andernfalls wäre spätestens jetzt der Zeitpunkt, einen Blick auf Punkt 4 der Checkliste zu werfen…

Im Geschäftsalltag gibt es immer wieder Informationen über die man gerne up-to-date bleibt, der Aufwand diese zu überwachen, aber zu gross scheint.

Einige Beispiele:

- Firmenname (Reputation, Medienpräsenz)

- Mitarbeiter

- Konkurrenz

- Produkte

- Webseiten

Selbstverständlich gibt es inbesondere für den Medienbereich darauf spezialisierte Dienste – diese sind aber für den sporadischen Gebrauch schlichtweg zu teuer oder zu umständlich. Da praktisch sämtliche Medien ihre Inhalte auch Online bereitstellen, greift das Modell 1-2-3 Überwachung aber auch hier. Alle anderen Möglichkeiten sind lediglich eine Frage der Fantasie.

Voraussetzungen

Basis für die 1-2-3 Überwachung ist der kostenlose Dienst „Google Alerts„. Zur Nutzung braucht man deshalb mindestens ein Google Konto. Weiterhin sollte für die Einstellung der Grundparameter etwas Zeit (5-10 Min.) eingerechnet werden. Nach einer ersten Konfiguration läuft alles vollautomatisch – Neue Meldungen erhält man dann direkt per E-Mail.

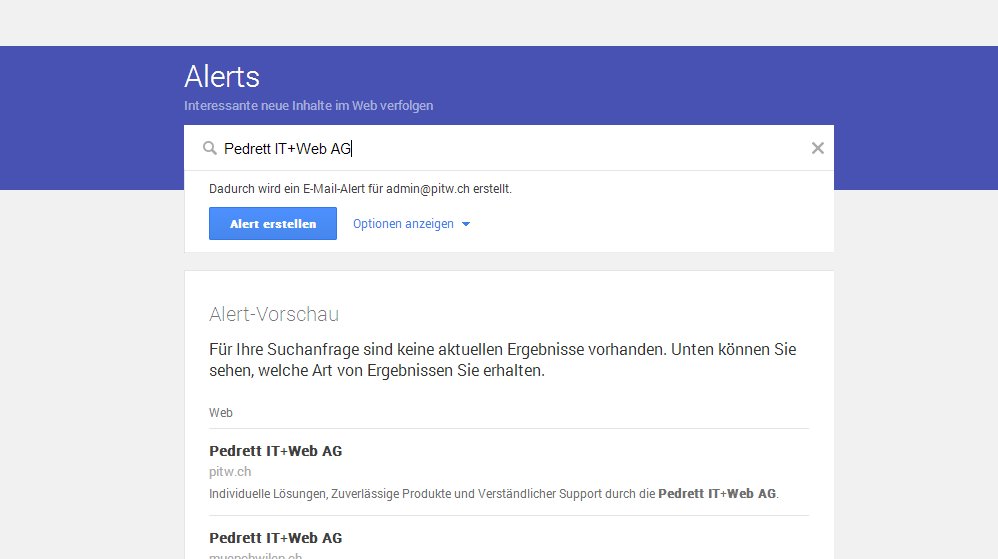

Den ersten „Alert“ erstellen

Unter https://www.google.ch/alerts?hl=de kann man direkt beginnen, den ersten Alarm zu erstellen.

Zu überwachende Information eingeben (z.B. Firmenname, Person, Thema…)

Vorgeschlagene Informationen überprüfen, evtl. durch Filter noch mehr einschränken.

„Alert erstellen“ klicken.

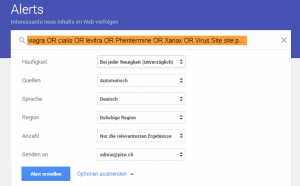

Überwachung der eigenen Webseite

Wie vielseitig Google Alerts ist zeigt folgendes Beispiel. Wenn eine Webseite „gehackt“ wird, missbrauchen Angreifer diese oft dazu um „Backlinks“ zu gewinnen (d.h. Sie werden von Suchmaschinen kurzfristig höher eingestuft).

Wie vielseitig Google Alerts ist zeigt folgendes Beispiel. Wenn eine Webseite „gehackt“ wird, missbrauchen Angreifer diese oft dazu um „Backlinks“ zu gewinnen (d.h. Sie werden von Suchmaschinen kurzfristig höher eingestuft).

Als Betreiber Ihrer Webseite ist Ihnen aber selbstverständlich nicht daran gelegen auf Produkte wie Viagra, Cialis oder Xanax zu verlinken – dementsprechend ist es von Vorteil, wenn solche Links möglichst schnell entdeckt und entfernt werden.

Und genau hier hilft ein Alert:

viagra OR cialis OR levitra OR Phentermine OR Xanax OR Virus Site site:IHREWEBSEITE.ch

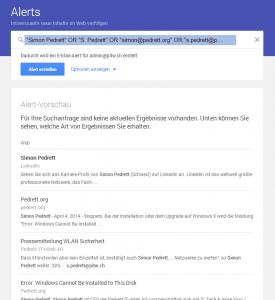

Personen überwachen

Selbstverständlich lassen sich auch Personen mit der 1-2-3 Überwachung erfassen.

Selbstverständlich lassen sich auch Personen mit der 1-2-3 Überwachung erfassen.

Praktisch alles was im Web passiert wird früher oder später durch Google erfasst – so z.B. auch scheinbar private Einträge bei Sozialen Medien, Gästebüchern oder Kommentaren. Mit folgendem Alert können Sie recht einfach das Digitale Leben einer Person verfolgen:

"Simon Pedrett" OR "Pedrett Simon" OR "S. Pedrett" OR "simon@pedrett.org" OR "s.pedrett@pitw.ch"

(Die „“ dienen dazu, nur nach den gewünschten Begriffen zu suchen und Kombinationen nicht zu berücksichtigen)

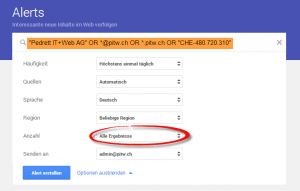

Firmen überwachen

Analog zu den bisherigen Beispielen lässt sich dann auch auch ein Alert für die Überwachung von Firmen ableiten.

Analog zu den bisherigen Beispielen lässt sich dann auch auch ein Alert für die Überwachung von Firmen ableiten.

In folgendem Beispiel überwachen wir durch die Verwendung von sog. Wildcards (*) sämtliche Subdomains und sämtliche Mailadressen des Unternehmens. Sofern jemand mit einer Mailadresse die auf @pitw.ch endet etwas veröffentlicht oder kommentiert erfahren wir es:

"Pedrett IT+Web AG" OR *@pitw.ch OR *.pitw.ch OR "CHE-480.720.310"

(Hinweis: Wählen Sie beim Alert die Anzahl „Alle Ergebnisse“ aus)

Ergebnisse direkt in Outlook

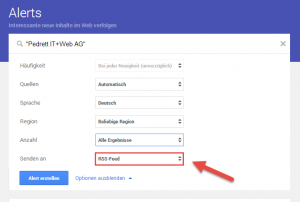

Möchte man die Ergebnisse nicht per E-Mail erhalten sondern direkt in Outlook einbinden, lässt sich auch das ermöglichen. Dazu wird beim Erstellen eines Alerts unter „Senden an“ anstelle eines E-Mails „RSS Feed“ ausgewählt.

Möchte man die Ergebnisse nicht per E-Mail erhalten sondern direkt in Outlook einbinden, lässt sich auch das ermöglichen. Dazu wird beim Erstellen eines Alerts unter „Senden an“ anstelle eines E-Mails „RSS Feed“ ausgewählt.

![]() Der Link zu diesem RSS-Feed kann anschliessend in der Hauptübersicht kopiert werden.

Der Link zu diesem RSS-Feed kann anschliessend in der Hauptübersicht kopiert werden.

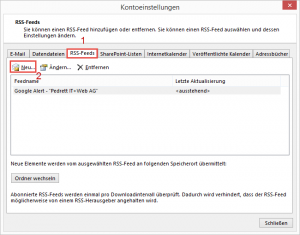

Nun wechselt man ins Outlook zu „Kontoeinstellungen“ (je nach Version entweder unter „Extras“ >> „Kontoeinstellungen“ oder unter Datei >> „Kontoeinstellungen“). Dort findet man wiederum den Punkt „RSS-Feed“(1).

Nun wechselt man ins Outlook zu „Kontoeinstellungen“ (je nach Version entweder unter „Extras“ >> „Kontoeinstellungen“ oder unter Datei >> „Kontoeinstellungen“). Dort findet man wiederum den Punkt „RSS-Feed“(1).

Mittels des Buttons „Neu“ wird ein neuer Feed eingebunden. Hier den vorher kopierten Link einfügen und bestätigen.

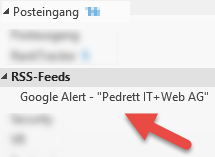

Hat man alles richtig gemacht, erhält man sämtliche Ergebnisse per sofort im Posteingang.

Hat man alles richtig gemacht, erhält man sämtliche Ergebnisse per sofort im Posteingang.

Diese werden chronologisch und nach Suchfilter kategorisiert – das ist wesentlich übersichtlicher als die reine E-Mailbenachrichtigung.

Selbstverständlich lassen sich solche Feeds auch in Webseiten einbauen, auf dem Mobiltelefon abonnieren, etc.

Dass Wireless Netzwerke gefährdet sind ist bekannt. Leider weniger bekannt ist, dass es nicht nur darauf ankommt ob das Netzwerk verschlüsselt ist, sondern auch welche Verschlüsselung genutzt wird. Mit einer falschen oder mangelhaften Konfiguration können so auch aus vermeintlich sicheren Accesspoints instabile Riskofaktoren werden. Doch halt; Was bedeutet das in Zahlen und wie „sicher“ sind Sie? Wir haben es in Münchwilen im Kanton Thurgau getestet – mit beunruhigenden Ergebnissen.

Interaktive Karte

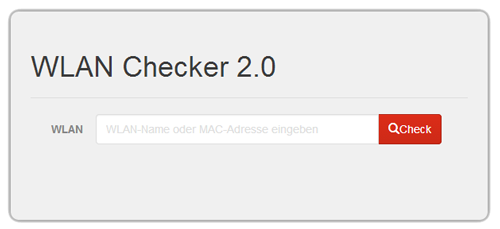

Sind Sie sicher?

Überprüfen Sie Ihre WLAN-Sicherheit indem Sie entweder den Namen Ihres Netzwerkes oder die MAC – Adresse Ihres Routers in unserem WLAN-Checker eingeben! Weiter zum WLAN-Checker 2.0

Erläuterungen

Von 1056 erkannten Netzwerken sind weniger als ein Drittel aktuell und sicher konfiguriert (27,5%).

Über 600 Wireless-Netzwerke verfügen zwar über eine aktuelle Verschlüsselung, haben aber unnötige oder falsche Optionen aktiviert die ein Eindringen ermöglichen (65%).

Schlussendlich bleiben noch 70 WLAN’s die entweder über gar keine oder aber über eine veraltete und leicht zu umgehende Verschlüsselung verfügen (7,5%).

Als „Unsicher“ und „Offen“ markierte Netzwerke können ohne Probleme in wenigen Minuten infiltriert, umgeleitet, abgehört oder verändert werden.

Als „Risiko“ eingestufte Netzwerke verfügen zwar über eine ausreichende Verschlüsselung, haben allerdings Zusatzfunktionen aktiviert, die das entschlüsseln oder knacken des Passwortes für den Angreifer unnötig machen („Hintertür“ > Verschlüsselung ≈ nutzlos). Wenn gleich dazu eine ausreichende Signalstärke und etwas mehr Zeit erforderlich ist, sind die Erfolgsaussichten eines solchen Angriffs sehr hoch und können vollständig verdeckt durchgeführt werden. Eine Rückverfolgung ist in allen Fällen praktisch unmöglich.

Die als „Sicher“ bezeichneten WLAN’s sind relativ sicher, abhängig vom gewählten Passwort. Sofern dieses über Sonderzeichen und Ziffern sowie über eine ausreichende Länge verfügt ist alles in Ordnung. Sollte das aber nicht der Fall sein oder beispielsweise der Name der Strasse oder die Adresse als Passwort verwendet werden, besteht auch hier Handlungsbedarf.

Was bedeutet das konkret?

Sofern das Ergebnis des obigen WLAN-Checks „Sicher“ lautet und die entsprechenden Hinweise beachtet wurden besteht kein Handlungsbedarf. In jedem anderen Fall ist Ihr Wireless-Netzwerk gefährdet.

Damit wir uns richtig verstehen – „gefährdet“ bedeutet nicht, dass der Nachbar Ihre Interverbindung kostenlos mitnutzen kann.

Wenn ein Netzwerk erst einmal infiltriert wurde ist wesentlich mehr möglich; angefangen von der Nutzung Ihres Internetzugangs für illegale Zwecke (Haftung liegt beim Betreiber des WLAN’s) bis hin zum kompletten Abhören des Netzwerkverkehrs (Passwörter, E-Mails, Browserverlauf…) oder der Manipulation Ihrer Daten. Selbst das Verbreiten von Schadsoftware im betroffenen Netz ist für den Angreifer nur noch mit einem kleinen Aufwand verbunden.

Ergänzende Bemerkungen

- Sämtliche Namen der betroffenen Netzwerke wurden aus verständlichen Gründen „geschwärzt“ (***).

- Ein Grossteil der Accesspoints ohne Verschlüsselung (blau) sind Extender, die bestehende Signale verstärken (wenig bis kein Risiko).

- Bei den als sicher markierten AP (grün) wurde lediglich die Verschlüsselung nicht aber die Passwortstärke überprüft (Strassennamen als Passwörter sind nicht geeignet ;))

- Risikonetzwerke (gelb) können unabhängig vom Passwort angegriffen werden (Schwachstellen hängen nicht vom Passwort ab!)

- Das „Verstecken“ eines WLAN Namens (SSID) bringt keinen zusätzlichen Schutz und nützt wenig.

- Update 28.5.14; Zur Vervollständigung wurden neue 89 neue Netzwerke der Datenbank hinzugefügt.

- Update 4.7.14; WLAN-Checker wurde vollständig überarbeitet (Version 2) und zeigt neu auch die Standorte der Netzwerke an.

Absolute Sicherheit

Ganz ehrlich – absolute Sicherheit gibt es nie, besonders nicht im IT und Web Bereich.

Was es hingegen gibt sind unterschiedliche Sicherheitsniveaus, die zwar eine besser Sicherheit bieten dafür aber höhere Anforderungen an die Benutzer (komplexe Passwörter, Richtlinien, etc…) fordern.

Das Ziel ist also nicht absolute Sicherheit sondern ein hohes Sicherheitsniveau, das für die Benutzer (noch) erträglich ist.

Mit einfachen Massnahmen viel erreichen

Das Kleingedruckte lesen

Tagtäglich akzeptieren wir Dutzende von Lizenzbedingungen, Hinweisen, Fehlermeldungen und Warnungen.

Abgesehen davon, dass ein Teil der Benutzer solche Meldungen nicht einmal überfliegt sondern einfach wegklickt, gehen andere wiederum davon aus „dass schon alles seine Richtigkeit hat“.

Die Folgen sind veraltete Software (Update weggeklickt…), unerwünschte Zusatzsoftware (z.B. Toolbar, Rogueware) die sich mitinstalliert hat und jede Menge nutzloser Systemboostertools, die meist genau das Gegenteil bewirken.

Kein Mensch verlangt, dass ein 10-seitiger Lizenzvertrag genau durchgelesen wird – aber eine ungefähre Ahnung was man denn da nun genau installiert sollte vorhanden sein!

Der (sichere) Antivirus

Bei Antivirensoftware gilt es grundsätzlich zu unterscheiden zwischen kostenlosen und bezahlten Versionen.

Kostenlose Varianten mögen praktisch sein bringen aber auf lange Dauer wenig. Sie sind ein reines Lockangebot um potentielle Käufer anzuziehen.

Neben den Werbeeinblendungen und „Jetzt kaufen“ – Meldungen die eine solche Version oftmals sogar mehrmals am Tag ausgibt sprechen noch eine Reihe weiterer Punkte gegen die Gratisversionen.

Angenommen Sie möchten Ihre Schadsoftware möglichst weit und einfach verbreiten – welchen Antivirus hebeln Sie zuerst aus?

Den kostenlosen, der hauptsächlich als Sicherheitsalibi installiert wurde um das eigene Gewissen zu beruhigen oder den Premiumantivirus, dessen Käufer bereit ist Geld in Sicherheit zu investieren?

Ein sogenannter Antivirus (meist bestehen diese Packs aus Antivirus, Malwarescanner und Firewall) alleine bringt einen Grundschutz. Oftmals wird aber davon ausgegangen, dass damit sämtliche Gefahren gebannt sind.

Falsch gedacht! Einen Antivirus auszuhebeln ist heute kein Problem mehr – leider.

Passwort, bitte!

Gleich zu Beginn – Jedes Passwort kann geknackt werden.

Der entscheidende Faktor dabei ist die Zeit. Was nützt es einem Angreifer, wenn er Ihr Passwort zwar knacken kann, dazu aber ein Leben lang braucht?

Vergessen Sie also Passwörter wie 123456 oder 0000 und auch die besonders einfallsreichen Anwender die Tastaturzeichenfolgen wie etwas qwertz oder asdfg verwenden – Weg damit!

Nutzen Sie komplexe Passwörter bestehend aus Symbolen(+,?,&…), Gross – und Kleinbuchstaben und Zahlen! Diese sollten mindestens 8 Stellen haben!

Firewall und Ports

Jeder verfügt heute über eine Firewall, sei es nun direkt im Router, als Beilage im Antivirus oder als Hardwarevariante. Aktivieren Sie diese und laden Sie zumindest die Grundkonfiguration!

Am falschen Ende sparen

Es gibt einen Grund wieso für Private und Unternehmen unterschiedliche Produktlinien entworfen wurden. Nicht immer ist es eine gute Idee das eine ins andere zu übertragen (z.B. WLAN-Router…) nur um die Kosten etwas zu senken.

Man unterscheidet dabei konkret zwischen Consumer oder Business Produkten. Ein Beispiel finden Sie etwa beim IT-Hersteller Hewlett Packard (HP).

Man unterscheidet dabei konkret zwischen Consumer oder Business Produkten. Ein Beispiel finden Sie etwa beim IT-Hersteller Hewlett Packard (HP).

Ein Consumerprodukt verfügt generell über mehr Plastik und mehr „Schein“ als die für den Geschäftseinsatz gedachten Businessprodukte.

Neben den äusserlichen Unterschieden zählen aber vor allem die „inneren Werte“ (Verschlüsselung, Diebstahlsicherung, Generelle Sicherheit).

Wer also langlebige Produkte mit stabiler Technik und hoher Zuverlässigkeit sucht, ist meistens besser mit den teureren Businessprodukten beraten als mit auf schick getrimmten Plastikprodukten. Doch auch hier gilt – der blosse Besitz schützt noch nicht; eine korrekte Konfiguration ist immer nötig.

Updates!

Dieser Punkt wurde bereits im vorhergehenden Artikel erwähnt. Er wird wiederholt, weil das Sicherheitsniveau damit einfach aber effektiv erhöht werden kann.

Auch wenn automatische Updates nicht immer möglich sind – in 99% aller Fälle weist Sie eine Meldung darauf hin, dass es eine aktuellere Version gibt!

Nehmen Sie sich die Zeit für ein Update – oder noch besser – automatisieren Sie sämtliche Updates!

Der Notfallplan

Auch wenn Sie sämtliche Vorkehrungen für ein „sicheres System“ treffen – die Möglichkeit eine Sicherheitslücke oder eines Fehlers besteht immer!

Bereiten Sie sich darauf vor und notieren Sie nötige Schritte und bewahren Sie gut zugänglich auf. Dazu zählen Punkte wie ein Backup wiederhergestellt wird, Ihr System komplett neu gestartet oder vom Netz getrennt wird, aber auch wichtige Telefonummern und Adressen.

Hilfe bereithalten

Der Versuch alles im Alleingang zu erledigen ist vorbildlich. Noch besser ist es aber, wenn Sie für ungewöhnliche Vorfälle oder Notfälle einen direkten Ansprechspartner haben.

Eine simple Frage kostet in den meisten Fällen wenig bis nichts, gibt Ihnen aber Gewissheit über die aktuelle Lage! Sollte das bei Ihnen einmal der Fall sein – wir freuen uns selbstverständlich über Ihren Anruf.

Sicherheit für KMU’s wird immer gerne etwas „hinausgeschoben“. Man geht davon aus, dass vor allem andere Personen von Sicherheitslücken, Schadsoftware etc. betroffen sind, man selbst aber irgendwie davor geschützt ist. Aha.

„Irgendwie“.

Die Folgen

Wer sich mit IT-Sicherheit beschäftigt, muss sich auch mit den Folgen von fehlender Sicherheit befassen. In diesem Zusammenhang hört man immer wieder Sätze wie „Für meine Daten interessiert sich sowieso niemand!“ oder „Meine Daten haben keinen Wert für Aussenstehende“. Beide Aussagen sind falsch denn egal ob es sich bei Ihren Daten lediglich um ein Passwort für einen E-Mailaccount oder interne Steuerinformationen handelt – jede Information hat einen Wert. Dies ist auch potentiellen Angreifern bewusst, die gestohlene Daten meist nicht selbst „verarbeiten“ sondern direkt zum Kauf anbieten. Ob diese dann nur als Lektüre genutzt werden oder aber z.B. als Deckmantel für weitere illegale Aktivitäten verwendet werden können Sie nicht mehr kontrollieren. Generell ist dieser Kontrollverlust wahrscheinlich das am belastendste Gefühl überhaupt – neben der absoluten Hilflosigkeit. Ein weiterer Punkt ist, dass man Angreifer gerne unterschätzt – angefangen von Ihrem Verständnis der Materie bis hin zu Ihren kombinatorischen Fähigkeiten und den Möglichkeiten alles zu automatisieren. Der Mensch ist gerade in diesem ständig wechselnden und komplexen Umfeld immer noch eines der grössten Risiken.

Die Ziele

Welche Daten sind überhaupt gefährdet? Auf welche Informationen haben es Angreifer abgesehen? Und was können sie damit anstellen? Grundsätzlich sind alle internen Daten von Interesse – selbst diejenigen die für Aussenstehende keinerlei Wert zu haben scheinen. Gerade solche ermöglichen aber beispielsweise das Erschliessen von weiteren Angriffsmöglichkeiten. Mögliche Beispiele sind:

- Analysieren der Geschäftskorrenspondenz für die Generierung von Passwortlisten

- Vortäuschen von falschen Personen um Zugang zu weiteren Informationen zu erhalten auf Basis von internen Daten

- Generelle Informationsbeschaffung für Schwachstellen (z.B. Verwendete Software, Schutzmechanismen…)

Neben internen Daten sind selbstverständlich auch Passwörter jeglicher Art ein beliebtes Angriffsziel. Ein Passwort öffnet mehr als nur eine Tür – oftmals wird es mehrmals verwendet oder lässt Rückschlüsse auf weitere Passwörter zu. Wer Ihr Passwort kennt verfügt über Ihre digitale Identität und kann ungestört in Ihrem Namen agieren – verantwortlich sind schlussendlich Sie!

Häufige Schwachstellen

Der Mensch als Schwachpunkt

Zu den häufigsten Schwachstellen zählt der Mensch. Sei es bei der Verwaltung wo z.B. aus praktischen Gründen die Standardpasswörter verwendet wurden oder aber als Anwender der zu leichtfertig mit Sicherheitsmerkmalen umgeht. Wer der Schwachpunkt Mensch angreift hat bei entsprechender Vorbereitung eine hohe Erfolgsquote. Hier gilt es Menschen entsprechend aufzuklären aber auch technisch so zu unterstützen, dass wenig Spielraum für Fehler bleiben.

Falsche oder fehlende Konfiguration

Lediglich die Installation von Schutzmechanismen bringt ohne die korrekte Konfiguration wenig. Dasselbe gilt für Updates und Sicherheitsrichtlinien – ohne die richtigen Einstellungen kann aus einem Schutzmechanismus leicht ein offenes Tor für ungebetene Gäste enstehen.

Netzwerk

Sobald jemand Zugriff auf Ihr internes Netzwerk hat, ist es aus und vorbei. Ob dieser nun einfach sämtliche Passwörter (auch über gesicherter Verbindungen!) abfängt oder spezifisch ausgewählte Stationen infiltriert – das Netzwerk wieder zu säubern wird sehr aufwändig und braucht Zeit. Solche Szenarien sind dann möglich wenn Geräte (z.B. Webcams, Drucker…) öffentlich im Netz stehen und Sicherheitsmechanismen gar nicht oder falsch konfiguriert sind.

Updates, Updates, Updates…

Softwareaktualisierungen sind keinesfalls ein „Nice-to-have“ – sie sind wichtig und schliessen aktuelle Sicherheitslücken. Ein Update bringt nur dann etwas wenn es zeitgerecht und korrekt eingespielt wird – es sollte also automatisiert und mit möglichst wenig Interaktion des Benutzers erfolgen. Meldungen wie „Jetzt updaten“ oder „Neue Version verfügbar“ werden meist ignoriert oder hinausgeschoben. Nicht? Ein Update muss sich auch keinesfalls auf Programme beschränken. Sogenannte Firmwareupdates verbessern die Stabilität und schliessen Lücken der Software direkt auf dem elektronischen Gerät an sich. Bei Computer heissen diese beispielsweise BIOS Update hingegen gibt es Firmwareupdates auch für Mobiltelefone, Drucker, Router, Server – ja selbst für Automobile! Anders als bei herkömmlichen Programmupdates sollte man hier aber genau wissen was man macht, denn wurde Firmware falsch oder unvollständig aufgespielt spricht man von einem „brick“ – das Gerät kann nur noch als Briefbeschwerer verwendet werden…

Fremdgeräte

Wenn fremde Geräte (z.B. Notebooks) aus welchen Gründen („Bring-your-own-device“…) auch immer direkt ans interne Netz angeschlossen werden entsteht ein Risiko. Abgesehen vom offensichtlichsten Grund, dem Einschleppen von Schadsoftware oder anderen ungewünschten Zusatzprogrammen, muss man sich auch bewusst sein, dass sämtliche Aktivitäten die diese Fremdgeräte durchführen über Ihre IP-Adresse laufen. Kurz – Sie sind haftbar für sämtliche bewussten und unbewussten Aktionen die dieses Gerät durchführt. Es sollten also dringendst entsprechende Schutz- und Protokollmöglichkeiten konfiguriert sein um mögliche Lücken nachzuvollziehen.

Benutzerrechte

Es gibt einen Grund warum für unterschiedliche Benutzer verschiedene Rechte möglich sind. Es gilt der Grundsatz soviel wie nötig, sowenig wie möglich. Zwar mag es in einzelnen Situationen Sinn machen Anwendern erweiterte Rechte zu erteilen, jedoch müssen diese dann klar über mögliche Konsequenzen und geltende Sicherheitsrichtlinien aufgeklärt werden. Gefährlich sind z.B. auch temporäre Benutzeraccounts für Spezialfälle („Er muss nur schnell ausdrucken…“) die leicht vergessen gehen und dann einfach im Hintergrund aktiv bleiben.

Backup

Ein funktionierendes Backup ist einer der wichtigsten Punkte überhaupt. Es sollte regelmässig und automatisch sichern, eine Rückmeldung über den Erfolg oder Misserfolg der Sicherung geben (wichtig!) und vor allem sollte es nicht frei zugänglich sein. Auf einem Backupträger sind sämtliche Daten enthalten, daher muss es dementsprechend sicher verwahrt und am Besten gleich verschlüsselt sein!

Verlauf, alte Daten und Cookies

Sobald ein Gerät den Besitzer wechselt sollten Verlauf, Cookies und andere benutzerspezifische Daten gelöscht werden. Sensible Daten sollten zudem nicht einfach gelöscht sondern überschrieben werden. Wenn Sie auf Nummer sicher gehen wollen – ganz einfach die Festplatte entfernen und entsprechend entsorgen.

Alles ist mit allem verbunden

IT-Sicherheit betrifft jeden. Die Grenzen zwischen Privatperson und Unternehmen verschwinden immer mehr, denn wie schnell sendet man sich z.B. Dokumente aus dem Büro nach Hause? Oder checkt die E-Mails von unterwegs? Oder kopiert sich grosse Datenmengen von zu Hause auf einen USB-Stick um sie dann im Büro auszudrucken? Oder nutzt im Büro dasselbe Passwort wie privat?

Die Schwachstellen potenzieren sich dadurch. Es ensteht ein sogenannter Schmetterlingseffekt – eine winzige Unachtsamkeit einer Privatperson kann sämtliche Sicherheitsbarrieren eines Unternehmen unterwandern.

Alles nur Schwarzmalerei? „Worst Case“ – Szenarien?

Leider nein. Zu den prominentesten Beispielen zählen etwas Burger King, Jeep, Apple – selbst Banken sind nicht davor geschützt. Und dies sind alles Unternehmen die stark in der Öffentlichkeit stehen und dementsprechend Rückmeldungen über auffälliges Verhalten erhalten.

Viel schlimmer sind Angriffe die nicht entdeckt werden – und auch davon gibt es reichlich Beispiele.

Zurück zu Papier und Bleistift?

Ist IT wirklich dermassen unsicher? Ist der einzige sichere Weg Papier und Bleistift? Sensible Daten nur noch persönlich übergeben? Einzahlungen nur noch persönlich tätigen?

Sind wir ehrlich – dafür ist es längst zu spät. In der heutigen Gesellschaft würde man nur mit Papier und Bleistift nicht mehr weit kommen. Deshalb folgen im nächsten Artikel „Erhöhen Sie Ihre IT-Sicherheit“ einige einfache Grundregeln wie Sie Ihre Sicherheit erhöhen können ohne auf den Komfort von IT zu verzichten.

Wer seinen Browser öffnet und anstelle der gewohnten Suchmaschine (Google?) eine völlig fremde Seite präsentiert bekommt, weiss, wovon dieser Artikel handelt. Häufig ist die Ursache nur ein „übereifriges“ Plugin – was aber wenn die Ursache tiefer liegt? Wenn selbst eine Neuinstallation des Browsers keine Abhilfe schafft? Nun – dann wird es Zeit weitere Komponenten zu überprüfen um diesen sogenannten „Google Redirect Virus“ oder „Browser Hijack“ zu beseitigen…

Technischer Hintergrund

URL-Adressen oder kurz auch Internetadressen bestehen, so die grundlegende Meinung, aus Buchstaben (z.B. www.google.ch). Tatsächlich stimmt dies teilweise, ist aber leider nur die halbe Wahrheit. Sobald Buchstaben im Spiel sind braucht es immer auch einen DNS-Server. Dieser macht grundsätzlich nichts anderes als die Adresse (google.ch) in eine IP-Adresse zu übersetzen (z.B. 173.194.70.94). Manipuliert man diese Übersetzung von Buchstaben zu Zahlen kann man dementsprechend beliebige Weiterleitungen generieren – z.B. eben google.ch auf meinewerbeseite.ch weiterleiten.

Lösungsansätze

Diese Lösungsansätze setzten voraus, dass sämtliche verdächtigen Browsererweiterungen, Toolbars und Plugins entweder deaktiviert oder gelöscht wurden. Die meisten Probleme lassen sich bereits mit diesem Schritt beheben. Nach diesem Schritt sollte unbedingt AdwCleaner genutzt werden (Download). Dazu das Tool einfach ausführen und den Anweisungen folgen.

Sollten diese Ansätze nicht zum Erfolg führen, können alternativ folgende Wege in Betracht gezogen werden.

Hinweis: Sollte das Problem in einem Netzwerk mit einem Server oder einem Unternehmensnetzwerk auftreten, können beim Ändern von DNS-Einstellungen Komplikationen auftreten. Kontaktieren Sie in diesem Fall zuerst Ihren Administrator und/oder fragen Sie uns bezüglich einer Lösung direkt an. Wir sind für Sie da!

Internet Explorer Einstellungen überprüfen

Im Internet Explorer rechts oben auf das „Zahnrad“ klicken, danach „Internetoptionen“ auswählen.Im Fenster „Internetoptionen“ den Reiter „Verbindungen“ auswählen und auf „LAN-Einstellungen“ klicken.Falls der Haken unter Proxyserver aktiviert ist, bitte deaktivieren. Ansonsten keine Änderungen vornehmen.

DNS-Einstellungen überprüfen

- Mit einem Rechtsklick auf das Netzwerksymbol unten rechts in der Taskbar das „Netzwerk – und Freigabecenter“ öffnen.

- Mit einem Klick auf „Ethernet“ die Detaileinstellungen öffnen.

- Auf „Eigenschaften“ klicken (evtl. Sicherheitswarnung bestätigen)

- „Internetprotokoll Version 4 (TCP/IPv4) auswählen und dann auf „Eigenschaften“ klicken.

- „DNS-Serveradresse automatisch beziehen“ auswählen.

- Hinweis: Sollten Sie an einen Server angeschlossen sein hier vor einer Änderung unbedingt Rücksprache mit dem Administrator halten!

Windows Hosts File überprüfen

Öffnen Sie das „hosts“ – File unter C:\WINDOWS\system32\drivers\etc. Klicken Sie dazu mit der rechten Maustaste auf das hosts – File und wählen Sie „Öffnen mit“. Versuchen Sie die Datei mit dem Editor zu öffen.

Hinweis: Evtl. muss der Editor als Administrator ausgeführt werden.

Grundsätzlich sollten sämtliche Einträge im „hosts“ – File auskommentiert sein (d.h. mit einem vorgängigen #). Sollten hier verdächtige Einträge vorhanden sein können diese gelöscht werden (Erstellung einer Sicherheitskopie wäre von Vorteil…).

Rootkits finden und entfernen

Sollte das Problem weiterhin bestehen, bietet sich als weitere Option ein Scan des Systems mit dem „Anti-Rootkit Utility TDSSKill“ von Kaspersky an. Dieses kann direkt in unserem Supportbereich unter FAQ > Schadsoftware entfernen heruntergeladen werden.